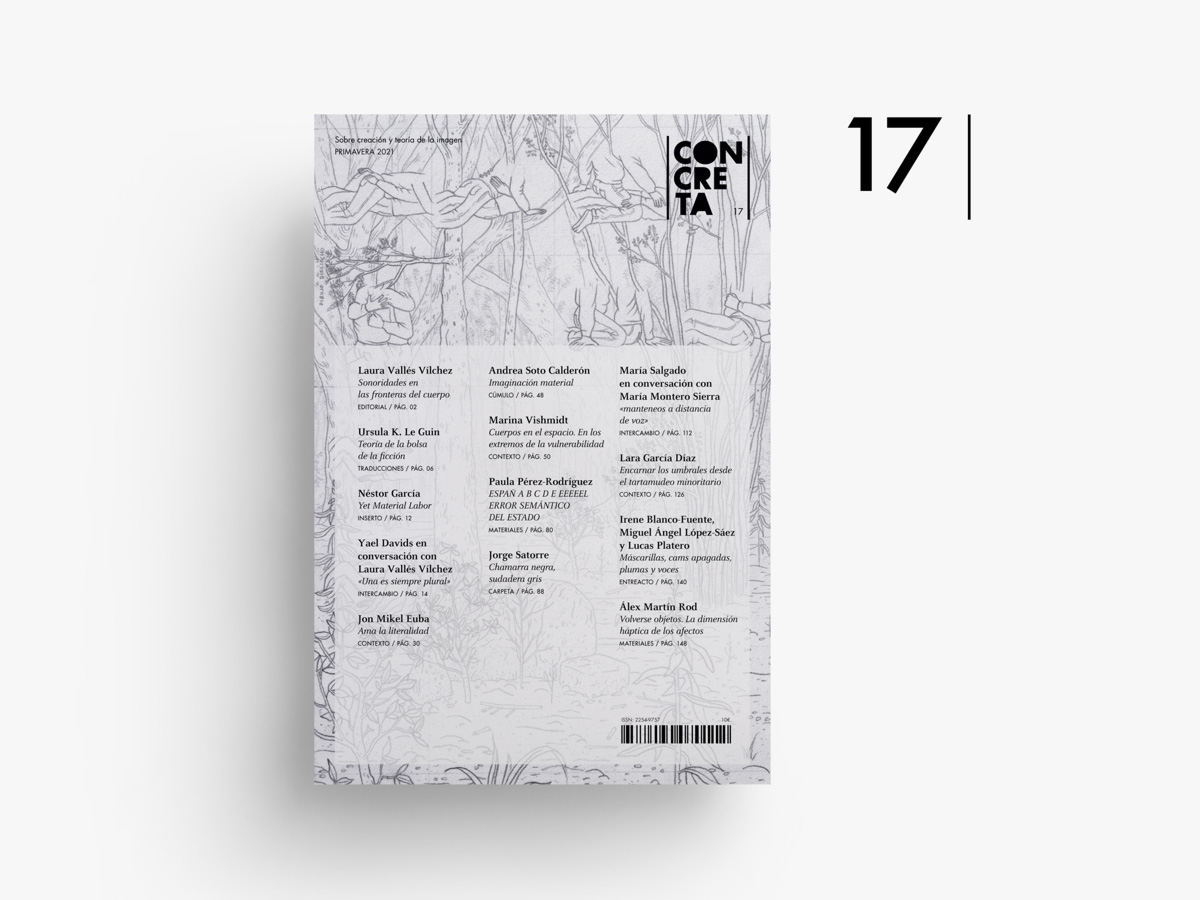

CONTEXTO

Hay una violencia inherente al software. Nuestra actividad en la red está dominada por una serie de actos violentos que nos atacan en forma de virus, spam, phishing y botnets; pero es que, además, esa violencia está encriptada dentro del propio software1. Como ocurre con el lenguaje, nuestra relación con las infraestructuras informacionales tiene lugar de forma antagonista, lo que nos remite a aquella tesis de Judith Butler que defiende que, desde nuestro comienzo como individuos, el acceso al lenguaje se realiza también antagonísticamente2, y que la violencia se encarna en lenguaje. Y no solo por su posible uso para incitar a una acción violenta, o en los modos en que el lenguaje refleja la dominación social en su sentido más amplio, hasta el punto de convertirlo en algo dañino, como en el caso del discurso del odio. Sino, como también añade Slavoj Žižek, porque la violencia del lenguaje se manifiesta también en su forma de generar significado. Hay algo inherentemente violento en el poder de representación del lenguaje; es lo que Žižek llama «su capacidad esenciante» y que equivale a su muerte simbólica. Cuando representa algo, el lenguaje «desmiembra la cosa destruyendo su unicidad orgánica» y la introduce a la fuerza en un campo de significado externo a ella3. Lo mismo sucede a nivel de software, y seguramente con mayor claridad, ya que al dirigirse tanto a humanos como a máquinas los lenguajes de programación amplían el campo de los lenguajes naturales. Con el código de programa el lenguaje no se limita a simbolizar la violencia, la ejerce sobre la cosa: la ejecuta.

Pero antes de entrar a debatir ese aspecto operativo del software me propongo abordar más pormenorizadamente el espinoso tema de la violencia. Llegados a este punto imagino que resulta obvia la referencia explícita del título de este artículo al ensayo Para una crítica de la violencia que Walter Benjamin escribió en 19214. Para Benjamin, lo que está en juego no es si la violencia es un medio dirigido a lograr un fin justo o injusto, sino si, como medio, puede ser en sí mismo moral. En sus propias palabras, «se necesita un criterio más pertinente, una distinción en la esfera misma de los medios, sin tener en cuenta los fines a los que estos sirven». Por ello, más que concordar, sin más, fines justos legitimando los medios, o viceversa, el foco apunta hacia «el problema de la legitimidad de ciertos medios que constituyen la violencia»5. En lo concerniente al Estado, la violencia ejercida por individuos o por sus sujetos legales representa una amenaza a ese sistema legal que ejerce la violencia con fines legales legitimados por la propia ley (como la policía o la violencia militar). Esto indica —en palabras del propio Benjamin— el «monopolio de la violencia» por parte del derecho, no solo en tanto que salvaguardia de los fines legales, sino también, y más importante, en su protección de la propia institución del derecho. Y apunta además a la amenaza que suponen las acciones situadas por fuera de la ley e incluso a la tolerancia frente a ciertos tipos de acciones o protestas de oposición si sirven para afianzar el poder del derecho para garantizar ciertas libertades.

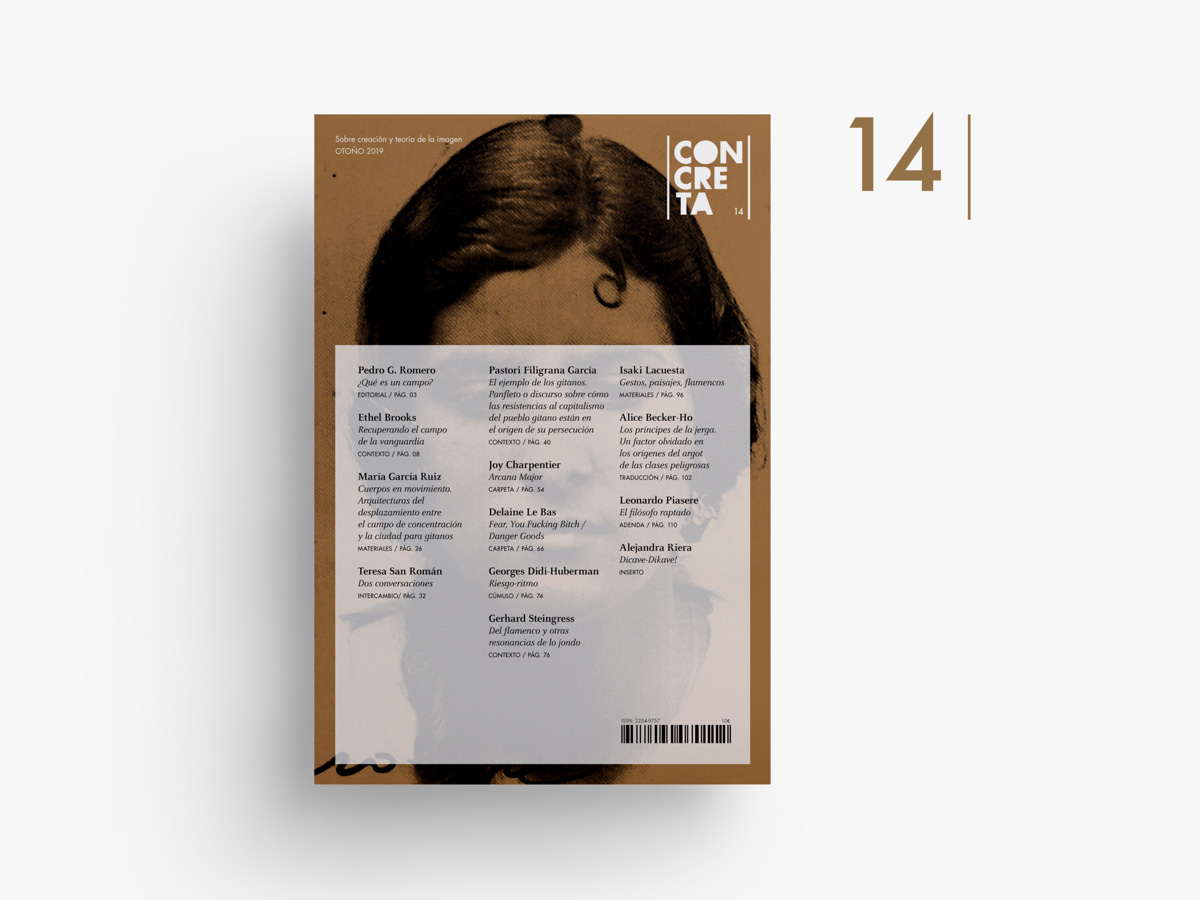

A partir del ensayo de Walter Benjamin Para una crítica de la violencia, Geoff Cox defiende la idea de una violencia vinculada al lenguaje e inherente al software, y cuestiona tanto sus usos como sus consecuencias éticas.

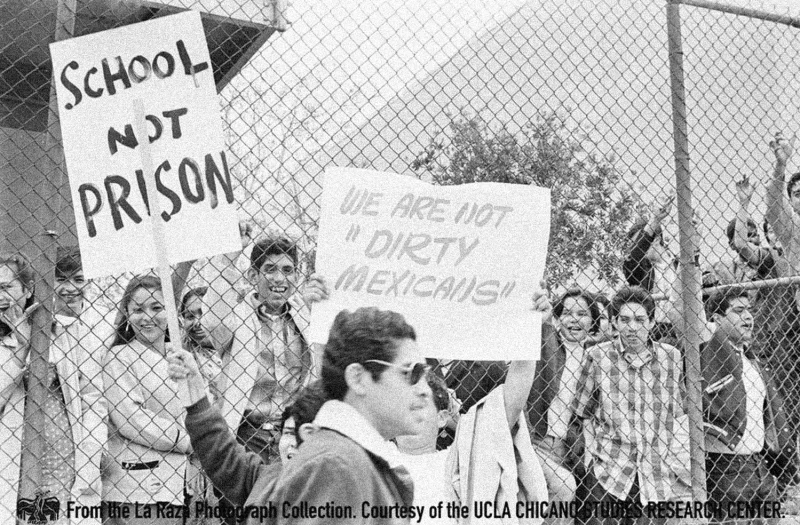

Excepción reveladora es el derecho a la huelga, concedido por el Estado, con lo que se reconoce la inevitabilidad del antagonismo en el lugar de trabajo. Sea abiertamente violenta o no, la huelga se origina en la necesidad de hacer frente a la violencia que el empleador inflige al trabajador. En ese sentido, y como Trotski señalara en su ensayo Terrorismo (1911), los argumentos contrarios al uso de la violencia serían intrínsecamente hipócritas. Para Trotski todo el aparato del

Estado y su ley son, en sí mismos, aparatos de terrorismo6. Y si, por un lado, la violencia terrorista es inadmisible para el orden moral, por otro en circunstancias excepcionales se considera necesaria para el propio interés del Estado. Una paradoja también presente en debates contemporáneos, en los que el «estado de emergencia» se ha convertido en justificación de la erosión de los derechos humanos y las libertades. El arresto de personas consideradas peligrosas para la seguridad nacional y la posibilidad de mantenerlas detenidas sin juicio, o la invasión de estados soberanos infringiendo la legalidad internacional, ponen de manifiesto esa duplicidad.

En Estado de excepción (2005) Giorgio Agamben analiza en profundidad esa condición paradójica, abundando en la tesis que Carl Schmitt formulaba en su Teología política de 1922, que establecía la inmediación de soberanía y estado de excepción7. Agamben argumentaque, aunque se defina como una medida provisional tomada encircunstancias excepcionales, el estado de excepción se ha convertido en paradigma de funcionamiento del gobierno moderno. Dentro de esa lógica, el poder estatal opta —a menudo preventivamente— poremplear la violencia en contra de un enemigo identificable, legitimando el recurso a la fuerza aunque al hacerlo contravenga de manera activa su propio ordenamiento legal y natural. Cuando el sistema legal se ve incapaz de garantizar por sí solo la consecución de los fines necesarios, el aparato represivo del Estado incurre en un uso mayor de la violencia en nombre de la lucha contra el terrorismo o de la

seguridad nacional.

De igual modo se percibe la amenaza para la seguridad que representaría el software que funciona a través de las redes. En The Exploit (2007), Alexander Galloway y Eugene Thacker explican que el control va distribuyéndose por ejes horizontales y verticales, con relativa autonomía y a la vez en forma de comandos dirigidos. En efecto, redes y soberanía no son incompatibles entre sí, aunque su compatibilidad, excepcional, se plasmaría en lo que se conoce como «soberanía en redes»8, de ahí que se aconseje a quienes desarrollan tácticas de oposición que aprovechen las vulnerabilidades existentes en las redes explotando los diferenciales de poder propios del sistema. Es así precisamente como operan los desarrolladores de software y de malware (software malicioso), valiéndose de sistemas operativos, servicios de Internet y software de seguridad vulnerables, en sintonía con aquello que Gilles Deleuze escribiera en su «Post-scriptum sobre las sociedades de control» (1990): «la piratería informática y los virus, por ejemplo, acabarán sustituyendo a la huelga y a lo que en el siglo XIX se conocía como “sabotaje” (“bloqueo” de la maquinaria)»9.

La violencia y contraviolencia software se propagan por esos medios para aprovecharse de vulnerabilidades conocidas o potenciales del sistema. El malware suele instalarse a través de gusanos, caballos de Troya o troyanos de puerta trasera, ocultos tras la habitual infraestructura de comando y control. De ese modo, un programa instalad por un botnet puede violar un disco duro del sistema y monitorizar las pulsaciones de teclado del usuario en busca de datos personales (información financiera sensible, incluyendo números de tarjetas de crédito, o contraseñas de acceso a cuentas bancarias o de Paypal) que luego distribuirá por Internet mientras se dirige hacia el ordenador que gestiona el malware (el llamado ordenador zombi). Por ejemplo, los siguientes nombres de función y contraseñas fueron tomados de un popular bot con capacidad para analizar paquetes y capturer claves y otro tipo de información online10.

boolIsSuspiciousVULN(const char *szBuf) – buscar palabras clave que

indiquen versiones del servidor vulnerables. Ejemplos:

• “OpenSSL/0.9.6”

• “Serv-U FTP Server”

• “OpenSSH_2”

boolIsSuspiciousHTTP(const char *szBuf) – puede intentar compilar

claves de autenticación basadas en HTTP y otros datos valiosos. En este

samplebot, las palabras clave parecen apuntar a cookies de paypal.

• “paypal”

• “PAYPAL”

• “PAYPAL.COM”

• “paypal.com”

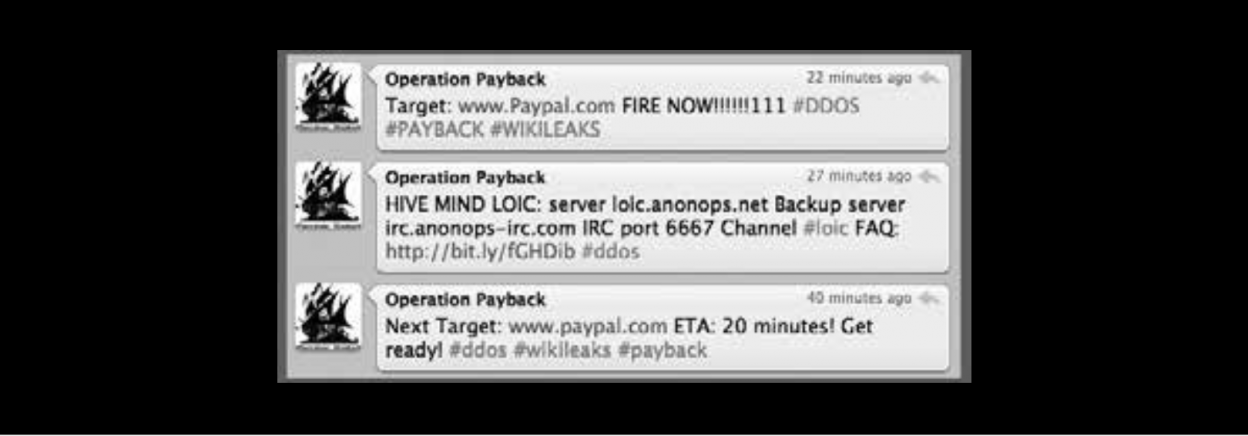

• “Set-Cookie:”

Infinidad de ejemplos podrían servir para ilustrar las posibles formas de explotar vulnerabilidades y los graves trastornos que los botnets pueden ocasionar en las web a las que apuntan. Un botnet tiene capacidad para controlar un conjunto de sistemas «secuestrados » desde los que luego —en un ataque distribuido de denegación de servicios (DDoS)— apuntan a otros (por ejemplo, portales comerciales o gubernamentales) inundándolos con peticiones de información.Las tácticas hacktivistas de Lizard Squad y Anonymous, o las de LulzSec, una escisión de Anonymous que lleva «desde 2011 riéndose de tu seguridad» (su lema en inglés es «Laughing at your security since 2011») ejemplifican ese modo de actuar11. Esas redes vagamente interconectadas de activistas y hacktivistas coordinaron toda una serie de DDoS usando webs de foros y medios sociales, en los que difundieron instrucciones sobre cómo descargarse software de ataque para bombardear con datos las webs señaladas e intentar expulsarlas de la red. «Operation Payback» (2010) constituye un buen ejemplo de ataques a los sitios web que habían roto vínculos con WikiLeaks (como MasterCard, Visa o PayPal)12.

Y si el desarrollo en paralelo de la seguridad y el liberalismo había quedado ya bien establecido (por Foucault)13, la cuestión de la seguridad parece reducirse hoy prácticamente al reto de gestionar la vulnerabilidad inherente a las relaciones en red. En línea con el concepto de enemigo enunciado en 1927 por Carl Schmitt en El concepto de lo político, el sistema —sea online u offline— necesita como tal distinguir si somos o no amigos14. Qué duda cabe que en el marco impuesto por las condiciones de neoliberalismo contemporáneas, las democracias ejercen ya unas sutiles formas de violencia sobre los ciudadanos; es lo que Markus Meissen denomina «violencia departicipación»15. Dicho de otro modo, las democracias practican una forma de violencia de apariencia nada virulenta, que se manifiesta en cosas como el estímulo a utilizar ciertos tipos de medios sociales que favorecen la amistad frente al antagonismo. En el momento en que el usuario accede a las condiciones del servicio estaría aceptando esa duplicidad.

En lo que Angela Mitropoulos ha bautizado como softwar (2007)16, la violencia se lleva a cabo en contra del usuario, entre otras razones obligándole a pagos y actualizaciones periódicos a pesar de la existencia de alternativas gratuitas; es el caso de los formatos propietarios o cerrados. Mitropoulos alude al problema de la propiedad intelectual y a los conflictos que lleva aparejados y que atañen a la compartición de contenido digital, como el intercambio P2P (peer-to-peer) de archivos. En este caso, el infractor es aquel que vulnera una serie de principios básicos inherentes a las estructuras de red que abogan por la copia e intercambio gratuito de archivos, y además legisla para normalizar tal vulneración. Las ambigüedades morales de las licencias de software y las duplicidades legales son evidentes y se hallan plenamente incorporadas a los contratos de servicio y a los regímenes de derechos de autor. La ruptura del contrato activa la amenaza de violencia a manos de la ley, cuando, en realidad, se habría cometido desde el principio una violencia mayor que queda totalmente impune.

En ausencia de otra opción posible, la contraviolencia software podría encarnar una respuesta, si no legal, sí moralmente justificable. En apoyo de esta tesis contamos con muchos ejemplos de software de acción directa y hacktivismo (el recurso a la denuncia funciona como un imperativo moral paralelo, como en el caso de Snowden o, de manera más amplia, con Wikileaks). Por lo general se considera hacker al individuo que intenta penetrar en los sistemas de seguridad de ordenadores remotos; ese sería, sin embargo, un uso peyorativo del término. Lo habitual es que el término denomine, sin más, a la persona capaz de crear hacks o que demuestra maestría técnica17. En un intento por dejar bien sentada la distinción, diremos que un hacker es alguien con gran dominio y conocimiento práctico de la estructura y el funcionamiento de las redes y sistemas informáticos, mientras que el cracker, o intruso de sistemas, es un hacker con intenciones maliciosas (se encontraría más cerca del terrorista, valga la paradoja que ese término entraña).

Los principios éticos del hacking dejan clara esa distinción:

* El acceso a los ordenadores, y a cualquier cosa que pueda enseñarte algo sobre el funcionamiento del mundo, debe ser ilimitado y total. ¡Adhiérete siempre al imperativo de implicación directa!

* Toda información debe ser libre.

* Desconfía de la autoridad: promociona la descentralización.

* Los hackers deben ser juzgados por sus trabajos, no por criterios irrelevantes como títulos, edad, raza o posición.

* Puedes crear arte y belleza en un ordenador.

* Los ordenadores pueden mejorar tu vida.

* No ensucies los datos de otras personas.

* Haz disponibles los datos públicos, protege los datos privados18.

Hay que decir que, en sintonía con esos principios, la mayoría de los hackers condena los ataques. Lo habitual es recurrir a la acción directa no violenta y a medios tácticos; es el caso del software FloodNet, desarrollado en 1998 por el Electronic Disturbance Theater y empleado por los zapatistas19. Y aunque para algunos hackers las prácticas éticas de software libre implican distanciarse del recurso a la violencia abierta, las paradojas del poder resultan, sencillamente, insoslayables. Y eso es precisamente lo que queremos dejar bien sentado aquí: que la violencia es inherente al software. Ejemplos más actuales de violencia online podrían ayudar quizás a reforzar la idea de que el propio software alberga contradicciones activas que —como la lógica Booleana o la dialéctica negativa— basculan entre la verdad y la falsedad, entre la violencia y la no violencia.

El asalto DDoS que Lizard Squad emprendió en enero de 2015 contra la red de búsquedas Tor es un caso a reseñar (la red Tor evita que se conozcan tanto la localización del usuario como sus hábitos de búsqueda)20. El ataque pretendía dejar al descubierto la vulnerabilidad de Tor para proteger el anonimato en Internet y, en consecuencia, para quedar fuera del alcance de agencias gubernamentales de control como la NSA (Agencia de Seguridad Nacional de los Estados Unidos). Tras atacar nodos empleados para intercambiar información P2P y establecer un nuevo tipo de transmisión denominado «Lizard NSA», Lizard Squad pudo empezar a descifrar comunicaciones que habían sido transmitidas en la creencia de que la información era anónima. La acción enfureció a otros grupos hackers, como Anonymous, que colgaron en Twitter el siguiente mensaje: «¡Eh! A los de LizardMafia: dejad de j—r con la red Tor. La gente la necesita porque sus gobiernos son corruptos. Estaos quietos»21.

El cuestionamiento ético del recurso a la acción como respuesta a los debates en torno a la libertad en Internet recuerda las paradojas del software libre y la libertad de expresión, como si ese no fuera un concepto suficientemente problemático ya de por sí22. La ética del software libre surge de las comunidades de hackers, aunque el uso de las ambigüedades de la libertad de expresión como analogía principal no haya tenido un desarrollo significativo debido a su sacralización dentro de la tradición liberal, para la que suprimir la libertad de expresión equivale a una grosera táctica de gobernanza. En lugar de ello, lo habitual es que el Estado abra espacios —tan amplios como sea posible— a la expresión de opiniones que se convierten en elementos constitutivos de su propio ejercicio del poder protegido por el derecho internacional.

La Declaración Universal de los Derechos Humanos proclama en su Artículo 19 que «Todo individuo tiene derecho a la libertad de opinión y de expresión, un derecho que incluye el de no ser molestado a causa de sus opiniones, el de investigar y recibir informaciones y opiniones, y el de difundirlas, sin limitación de fronteras, por cualquier medio de expresión»23. Por su parte, el Artículo 10 del Convenio Europeo de Derechos Humanos establece igualmente el derecho a la libertad de expresión, pero al igual que en la Declaración Universal, se trata de un derecho sujeto a restricciones «que constituyan medidas necesarias en una sociedad democrática»24, permitiendo por tanto su limitación por razón de seguridad nacional, orden público, protección de la salud y moral públicas, etc. En consecuencia, la libertad en Internet estaría sujeta, como en la vida en general, a la regulación del Estado y del mercado, y aún más comprometida por el uso habitual de software de filtrado y prácticas de control de datos. Se infiere de ello la necesidad de generar paradojas al nivel del software, reconociendo el papel fundamental

que este desempeña dentro de la lógica estructural del capitalismo.

La violencia encarnada en el software es inseparable de su manera de prescribir y condicionar ciertas acciones. Como el mito de la libertad de elección, la violencia se manifiesta a múltiples niveles de ejecución y se practica contra una información que aspira a ser libre.

En Para una crítica de la violencia, Benjamin describe el potencial de la «violencia pura inmediata», esa acción humana que ni crea ley ni la preserva, sino que se sitúa totalmente fuera de ella25. El concepto de violencia pura no se aplica a cualquier acto en sí mismo violento, sinoque se expresa en su relación con las condiciones bajo las que nace. Se trata de un concepto que une la violencia de clase con la teología de la violencia divina representada por el mesianismo judaico, para el que es la violencia pura divina lo que trae la redención. Con ello, más que promover la violencia terrorista llama a «una acción política colectiva que sea letal, no para los seres humanos, sino para los poderes míticos creados por los hombres, que gobiernan sobre ellos»26. El concepto de violencia pura define una violencia que parece surgida de ningún sitio —de más allá de la ley— y para el que, en palabras de Žižek, «matar no es ni un crimen ni un sacrificio sagrado» pues la ley es applicable únicamente a los vivos: «La violencia divina es una expresión de pura pulsión, de no muerte, de exceso de vida, que golpea a la «vida desnuda» regulada por la ley»27. Se trata de una acción que trascendería la violencia y el terrorismo, o los tiroteos de París o Copenhague28, para situarse más en el dominio de lo no humano. Cabría especular que el software podría, del mismo modo, expresar medios puros mediante el uso de software distribuido si lo dirigiera contra aquellas infraestructuras tecnológicas soberanas que están ya ejerciendo formas de violencia. Si nadie nos protege de la violencia que el softwareejerce sobre nosotros no tendremos más opción que enfrentarnos a los poderes míticos que regulan nuestros sistemas operativos y hacerlo al nivel del propio software.

Notas bibliográficas

- Más información sobre botnets y enlaces a otras web con terminología técnica en línea en:n http://en.wikipedia.org/wiki/Botnet (última consulta realizada el 1 de abril de 2015). ↩︎

- Butler, Judith: Excitable Speech: A Politics of the Performative, Routledge, Londres, 1997, p.1; Butler se refiere aquí al concepto de interpelación de Althusser. Ver también Geoff Cox y Alex McLean, Speaking Code: Coding as Aesthetic and Political Expression, MIT Press, Cambridge Mass, 2013. ↩︎

- Žižek, Slavoj: Violence: Six Sideways Reflections, Picador, Londres, 2008, pp. 52 y 58. ↩︎

- Benjamin, Walter: (1996 [1921]) «Critique of Violence», en Marcus Bullock y Michael W. Jennings, ed. Walter Benjamin: Selected Writings, Volume 1, 1913-1926, Harvard University Press, Cambridge Mass, pp. 236-252. La cuestión de la violencia ha sido abordada por muchos otros autores: Hannah Arendt en «On Violence» (1969); Pierre Clastres en «Archaeology of Violence» (1979); Frantz Fanon en The Wretched of the Earth (publicado en francés con el título Les damnés de la terre, 1961) en donde la violencia se enfrenta a la violencia del colonialismo; Georges Sorel en «Reflections on Violence» (1915); e Irving Wohlfarth en «Critique of Violence» (2009), que registra las conexiones existentes entre el ensayo de Benjamin y la Facción del Ejército Rojo activa en Alemania en la década de los setenta. ↩︎

- Benjamin, Walter : «Critique of Violence», pp. 236 y 237. ↩︎

- Trotsky, Leon: (1987 [1911]) «Terrorism», en What do we mean…? , Education for Socialists: Nº 6, marzo, Londres, Socialist Worker’s Party; disponible en línea en: http://www. marxists.de/theory/whatis/terror2.htm (última consulta realizada el 1 de abril de 2015). ↩︎

- Agamben, Giorgio: State of Exception, University of Chicago Press, Chicago, 2005. ↩︎

- Galloway, Alexander R. y Thacker, Eugene: The Exploit: A Theory of Networks, Electronic Mediations, Vol. 21, University of Minnesota Press, Minneapolis, 2007. ↩︎

- Deleuze, Gilles: «Postscript on the Societies of Control», October, Vol. 59, (Invierno, 1992), pp. 3-7. ↩︎

- Ejemplos de Nicholas Ianelli y Aaron Hackworth «Botnets as a Vehicle for Online Crime», CERT Coordination Center, Carnegie Mellon University, 2005; disponible en línea en: http://www.cert.org/archive/pdf/Botnets.pdf (última consulta realizada el 1 de abril de 2015). ↩︎

- Coleman, Gabriella : Hacker, Hoaxer, Whistleblower, Spy: The Many Faces of Anonymous, Verso, Londres, 2014. ↩︎

- En línea en: http://en.wikipedia.org/wiki/Operation_{Payback (última consulta realizada el 1 de abril de 2015). ↩︎

- Agamben, Giorgio : «On Security and Terror», en Geoff Cox y Wolfgang Sützl, ed., Creating Insecurity: Art and Culture in the Age of Security, Nueva York: Autonomedia, 2009, pp. 23-25. Versión original publicada en alemán en Frankfurter Allgemeine Zeitung el 20 de septiembre de 2001. ↩︎

- Schmitt, Carl: The Concept of the Political, University of Chicago Press, Chicago, 1996 [1927]. La crítica del liberalismo de Schmitt se centra en su incapacidad para reconocer la inevitabilidad del conflicto en las sociedades humanas, y en la centralidad que ocuparía la distinción entre amigo o enemigo. Sin embargo, la consecuencia de que las democracias liberales sean vistas como inadecuadas, sería para Schmitt una legitimación de los regímenes autoritarios. ↩︎

- Miessen, Markus: The Violence of Participation, Sternberg Press, Berlín, 2007, p. 26. Ver también: Bishop, Claire: Artificial Hells: Participatory Art and the Politics of Spectatorship. Verso, Londres, 2012. ↩︎

- Mitropoulos, Angela: «The Social Softwar», en Web 2.0: Man’s Best Friendster?, Mute, Vol. 2 (4), enero de 2007; disponible en línea en: http://www.metamute.org/Web-2.0-Mans-bestfriendster/ (última consulta realizada el 1 de abril de 2015). El término softwarv juega con el de software y con los vocablos ingleses soft y war, «suave» y «guerra» respectivamente, equiparando así, quizás, el software con una «guerra suave» o «de baja intensidad» (n. del t.). ↩︎

- Levy, Steven: Hackers: Heroes of the Computer Revolution, Project Gutenberg Etext, 1984; Disponible en línea en: http://www.ibiblio.org/pub/docs/books/gutenberg/etext96/hckrs10. txt (última consulta realizada el 1 de abril de 2015) ↩︎

- «Hacker Ethics», en línea: http://www.ccc.de/hackerethics?language=en (última consulta realizada el 1 de abril de 2015). ↩︎

- El Electronic Disturbance Theater (EDT) ejecutó inicialmente FloodNet en abril y diciembre de 1998 en sitios web de los gobiernos mexicano y estadounidense respectivamente. FloodNet puede asimismo descargarse en línea en: http://www.thing. net/ rdom/ecd/floodnet.html. Más información sobre los zapatistas en su web oficial en línea: http://www.ezln.org.mx/index.html y en la entrada que les dedica Wikipedia y que incluye una sección sobre el uso de medios tácticos en línea en: http://en.wikipedia.org/wiki/Zapatista_Army_of_National_Liberation. Ver también Brett Stalbaum, «The Zapatista Tactical FloodNet: A collaborative, activist and conceptual art work of the net» (2002); disponible en línea en http://www.thing.net/~rdom/ecd/ZapTact.html (últimas consultas realizada el 1 de abril de 2015). ↩︎

- Tor Project en línea en: https://www.torproject.org/ (última consulta realizada el 1 de abril de 2015). ↩︎

- «Hey @LizardMafia don’t f—k with the Tor network. People need that service because of corrupt governments. Stand the f—k down». Quinten Plummer, «Tor Attack Pits Anonymous Against Lizard Squad: PSN and Xbox Live Back Online», Tech Times, 1 de enero de 2015, en línea en: http://www.techtimes.com/articles/23334/20150101/tor-attackpits-anonymous-against-lizard-squad-psn-and-xbox-live-recovering.htm (última consulta realizada el 1 de abril de 2015). ↩︎

- Debo aclarar que a lo que me refiero aquí es a la definición de libertad de la Free. ↩︎

- Declaración Universal de los Derechos Humanos (adoptada en 1948); disponible en línea en: http://www.un.org/en/documents/udhr/ (última consulta realizada el 1 de abril de 2015). ↩︎

- Convenio Europeo de Derechos Humanos (adoptado en 1950); disponible en línea en http://www.hri.org/docs/ECHR50.html (última consulta realizada el 1 de abril de 2015). ↩︎

- La discusión sobre el ensayo de Benjamin y su rechazo del derecho a favor de una «anarquía mesiánica» se recoge en Irving Wohlfarth, «Critique of Violence: the deposing of the law», en Radical Philosophy, enero/febrero: 153 (2009), pp.13-26. ↩︎

- Buck-Morss, Susan: Thinking Past Terror: Islamism and Critical Theory on the Left, Verso, Londres, 2003, p.33. ↩︎

- Žižek, Slavoj: Violence, p. 168. ↩︎

- Me refiero aquí a dos acontecimientos ocurridos a principios de 2015: el ataque a la sede de Charlie Hebdo, en París (7 de enero), provocado por unas imágenes satíricas de Mahoma y la reproducción por la revista en 2006 de las tiras cómicas del Jyllands-Posten sobre Mahoma; y el ataque en el acto público «Art, Blasphemy and Freedom of Expression» (Arte, Blasfemia y Libertad de Expresión) en el centro cultural Krudttønden de Copenhague (14-15 de febrero), con asistencia del artista sueco Lars Vilks, de que se piensa era el principal objetivo del ataque por sus dibujos de Mahoma. ↩︎